2024年2月6日发(作者:)

Apache Log4j2 远程代码执行漏洞

一、 漏洞详情

Apache Log4j2 远程代码执行漏洞,该日志框架被大量用于业务系统开发,用来记录日志信息;由于Apache Log4j2某些功能存在递归解析功能,攻击者可利用该漏洞构造特殊的数据请求包,从而实现远程代码执行。由于Apache Log4j2广泛地应用在中间件、开发框架与Web应用中,该漏洞影响范围极广,建议尽快排查相关漏洞。

二、 影响范围

1、 受影响版本:

Apache Log4j 2.x <= 2.14.1

2、 已知受影响应用及组件:

Apache Solr

Apache Flink

Apache Druid

srping-boot-strater-log4j2

3、 不受影响版本:

Apache log4j-2.15.0-rc1

三、 漏洞检测

1、 可根据Java JAR解压后是否存在org/apache/logging/log4j相关路径结构,判断是否使用了存在漏洞的组件,若存在相关Java程序包,则极可能存在该漏洞。

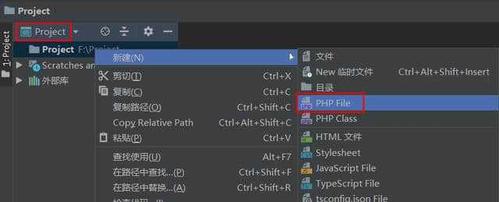

2、 若程序使用Maven打包,查看项目的文件中是否存在如下图所示的相关字段,若版本号为小于2.15.0,则存在该漏洞。

3、 若程序使用gradle打包,查看编译配置文件,若在dependencies部分存在4j相关字段,且版本号为小于2.15.0,则存在该漏洞。

4、 阿里云服务器可在【云安全中心】-【安全防护】-【漏洞修复】-【应用漏洞】界面

点击“一键扫描”进行检测。

四、 漏洞防护

1、 目前官方已发布测试版本修复该漏洞,受影响用户可先将Apache Log4j2所有相关应用到最新版本,下载链接:

注:由于当前版本非正式发行版,可能出现不稳定的情况,建议备份后进行升级。

2、 升级已知受影响的应用及组件:Apache Solr、Apache Flink、Apache Druid、srping-boot-strater-log4j2

3、 临时缓解性措施:

添加jvm启动参数:-MsgNoLookups=true

在应用classpath下添加ties配置文件文件,文件内容:MsgNoLookups=true

建议JDK使用11.0.1、8u191、7u201、6u211及以上的高版本

请各部门相互传达漏洞预警信息,尽快进行检测修复工作!

本文发布于:2024-02-06 23:36:58,感谢您对本站的认可!

本文链接:https://www.4u4v.net/it/170723381862809.html

版权声明:本站内容均来自互联网,仅供演示用,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。

| 留言与评论(共有 0 条评论) |