CSRF的主要问题是敏感操作的链接容易被伪造,因此每次请求,都添加一个随机码(需要足够长度,足够随机,不容易被伪造),后台每次对这个随机码进行验证。

实验环境:

皮卡丘靶场—CSRF Token

实验步骤:

输入用户名和密码:lucy/123456

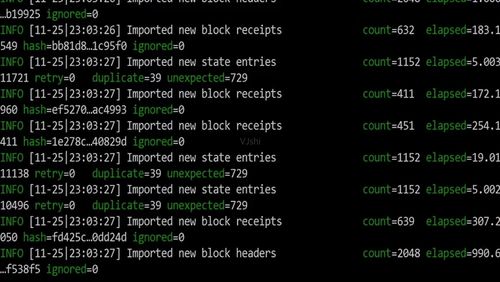

修改信息,将ShangHai修改为ShangHai xxx,并且用burpsuite抓包,可看见响应头设置的Token值。

查看后端源代码,发现input标签里面有个token:

将响应头复制出来进行修改 再重新访问URL,发现已经无法修改内容:

localhost/pikaqiu/vul/csrf/csrftoken/token_get_edit.php?sex=Female&phonenum=123456789&add=ShangHaiyyyy&email=lucy%40qq&token=204866055a6194c069448471795&submit=submit HTTP/1.1

本文发布于:2024-01-27 19:50:50,感谢您对本站的认可!

本文链接:https://www.4u4v.net/it/17063562492285.html

版权声明:本站内容均来自互联网,仅供演示用,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。

| 留言与评论(共有 0 条评论) |